อะไรคือ Petya

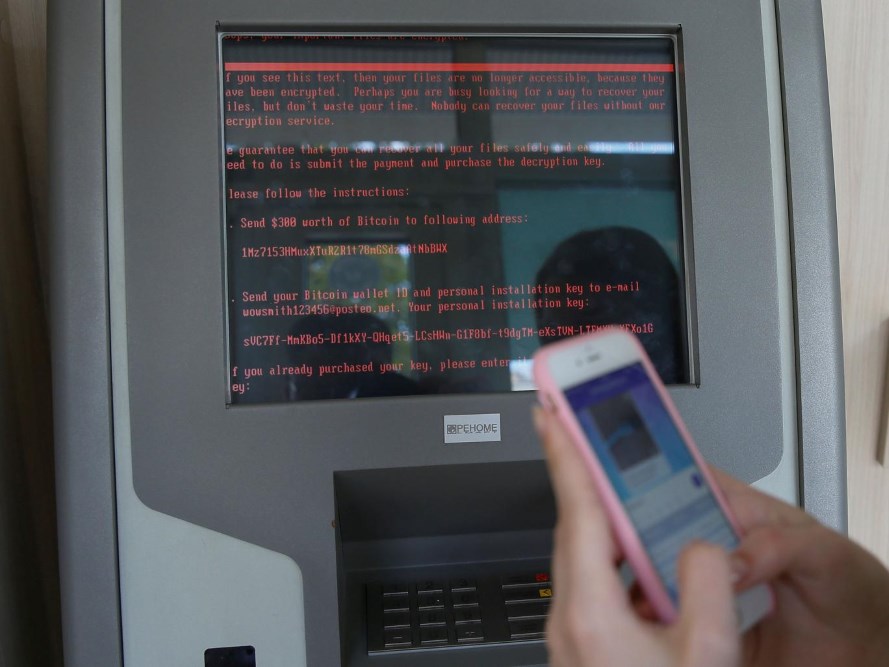

เมื่อวันที่ 27 มิถุนายน 2560 มีรายงานการแพร่ระบาดของมัลแวร์เรียกค่าไถ่ Petya สายพันธุ์ใหม่ที่แพร่กระจายผ่านช่องโหว่ของระบบ SMBv1 แบบเดียวกับที่มัลแวร์ WannaCry ใช้ (อ่านเพิ่มเติม) ลักษณะการทำงานจะไม่ใช่การเข้ารหัสลับไฟล์ข้อมูลเหมือนมัลแวร์เรียกค่าไถ่ทั่วไป แต่จะเข้ารหัสลับ Master File Table (MFT) ของพาร์ทิชัน ซึ่งเป็นตารางที่ใช้ระบุตำแหน่งชื่อไฟล์และเนื้อหาของไฟล์ในฮาร์ดดิสก์ ทำให้ผู้ใช้ไม่สามารถเข้าถึงข้อมูลในฮาร์ดดิสก์ได้ เครื่องที่ตกเป็นเหยื่อมัลแวร์เรียกค่าไถ่ จะไม่สามารถเปิดระบบปฏิบัติการขึ้นมาใช้งานได้ตามปกติ โดยจะปรากฏหน้าจอเป็นข้อความสีดำตามรูปที่ 1 ผู้พัฒนามัลแวร์เรียกร้องให้เหยื่อจ่ายเงินเป็นจำนวน 300 ดอลลาร์สหรัฐ โดยให้จ่ายเป็น Bitcoin เพื่อปลดล็อกถอดรหัสลับข้อมูล

(รูปที่ 1)

จากข้อมูลเบื้องต้น มัลแวร์เรียกค่าไถ่ Petya สายพันธุ์ใหม่ (ถูกเรียกชื่อว่า Petwrap) มีความสามารถในการแพร่กระจายโดยอัตโนมัติผ่านช่องโหว่ของระบบ SMBv1 ใน Windows ทำให้เครื่องคอมพิวเตอร์ที่ยังไม่ได้อัปเดตแพตช์แก้ไขช่องโหว่หรือเปิดให้สามารถเชื่อมต่อบริการ SMBv1 ได้จากเครือข่ายภายนอก มีโอกาสที่จะตกเป็นเหยื่อได้

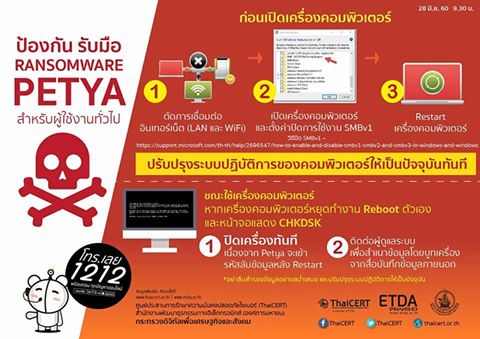

ข้อแนะนำในการป้องกัน

1. สำหรับครั้งแรกก่อนมีการเปิดใช้งานเครื่องคอมพิวเตอร์ ให้ตัดการเชื่อมต่อทางเครือข่ายก่อน (LAN และ WiFi) จากนั้นเปิดเครื่องคอมพิวเตอร์เพื่อติดตั้งแพตซ์ (ข้อ 3) หรือตั้งค่าปิดการใช้งาน SMBv1 (ข้อ 4) และทำการ Restart เครื่องคอมพิวเตอร์อีกครั้ง

2. ในขณะใช้งานหากเครื่องคอมพิวเตอร์หยุดทำงานและแสดงหน้าจอสีน้ำเงิน ห้าม Restart เครื่อง เนื่องจากมัลแวร์ Petya จะเข้ารหัสลับข้อมูลหลัง Restart เครื่อง ฉะนั้นให้รีบปิดเครื่องคอมพิวเตอร์และติดต่อผู้ดูแลระบบเพื่อสำรองข้อมูลออกจากเครื่องคอมพิวเตอร์โดยด่วน

3. ติดตั้งแพตช์แก้ไขช่องโหว่ SMBv1 จาก Microsoft โดย Windows Vista, Windows Server 2008 ถึง Windows 10 และ Windows Server 2016 ดาวน์โหลดอัปเดตได้จาก https://technet.microsoft.com/en-us/library/security/ms17-010.aspx ส่วน Windows XP และ Windows Server 2003 ดาวน์โหลดอัปเดตได้จาก https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

4. หากไม่สามารถติดตั้งอัปเดตได้ เนื่องจากมัลแวร์เรียกค่าไถ่ Petya แพร่กระจายผ่านช่องโหว่ SMBv1 ซึ่งถูกใช้ใน Windows เวอร์ชันเก่า เช่น Windows XP, Windows Server 2003 หรืออุปกรณ์เครือข่ายบางรุ่น หากใช้งาน Windows เวอร์ชันใหม่และไม่มีความจำเป็นต้องใช้ SMBv1 ผู้ดูแลระบบอาจพิจารณาปิดการใช้งาน SMBv1 โดยดูวิธีการปิดได้จาก https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

5. หากไม่สามารถติดตั้งอัปเดตได้ ผู้ดูแลระบบควรติดตามและป้องกันการเชื่อมต่อพอร์ต SMB (TCP 137, 139 และ 445 UDP 137 และ 138) จากเครือข่ายภายนอก อย่างไรก็ตาม การบล็อกพอร์ต SMB อาจมีผลกระทบกับบางระบบที่จำเป็นต้องใช้งานพอร์ตเหล่านี้ เช่น file sharing, domain, printer ผู้ดูแลระบบควรตรวจสอบก่อนบล็อกพอร์ตเพื่อป้องกันไม่ให้เกิดปัญหา

6. อัปเดตระบบปฎิบัติการให้เป็นเวอร์ชันล่าสุดอยู่เสมอ หากเป็นได้ได้ควรหยุดใช้งานระบบปฏิบัติการ Windows XP, Windows Server 2003 และ Windows Vista เนื่องจากสิ้นสุดระยะเวลาสนับสนุนด้านความมั่นคงปลอดภัยแล้ว หากยังจำเป็นต้องใช้งานไม่ควรใช้กับระบบที่มีข้อมูลสำคัญ

7. ติดตั้งแอนติไวรัสและอัปเดตฐานข้อมูลอย่างสม่ำเสมอ ปัจจุบันแอนติไวรัสจำนวนหนึ่งสามารถตรวจจับมัลแวร์ Petya สายพันธุ์ที่กำลังมีการแพร่ระบาดได้แล้ว

ข้อแนะนำในการแก้ไขหากตกเป็นเหยื่อ

1. หากพบว่าเครื่องคอมพิวเตอร์ตกเป็นเหยื่อมัลแวร์เรียกค่าไถ่ Petya ให้ตัดการเชื่อมต่อเครือข่าย (ถอดสาย LAN, ปิด Wi-Fi) และปิดเครื่องทันที

2. แจ้งเตือนผู้ดูแลระบบในหน่วยงานว่ามีเครื่องคอมพิวเตอร์ตกเป็นเหยื่อ

ข้อแนะนำอื่นๆ

- ปัจจุบันยังไม่พบช่องทางที่สามารถกู้คืนไฟล์ที่ถูกเข้ารหัสลับจากมัลแวร์เรียกค่าไถ่ Petya ได้โดยไม่จ่ายเงิน แต่การจ่ายเงินก็มีความเสี่ยงเนื่องจากไม่สามารถมั่นใจได้ว่าจะได้ข้อมูลกลับคืนมา

- ยังไม่พบรายงานว่ามัลแวร์เรียกค่าไถ่ Petya เวอร์ชันที่กำลังแพร่ระบาดอยู่ในปัจจุบันมีการแพร่กระจายผ่านอีเมลเหมือนเวอร์ชันก่อนหน้าด้วยหรือไม่ อย่างไรก็ตาม ผู้ใช้ควรตระหนักถึงความเสี่ยงของการเปิดไฟล์แนบจากอีเมลที่น่าสงสัย

- ควรสำรองข้อมูลบนเครื่องคอมพิวเตอร์ที่ใช้งานอย่างสม่ำเสมอ และหากเป็นไปได้ให้เก็บข้อมูลที่ทำการสำรองไว้ในอุปกรณ์ที่ไม่มีการเชื่อมต่อกับคอมพิวเตอร์หรือระบบเครือข่ายอื่นๆ โดยสามารถศึกษาข้อมูลเพิ่มเติมได้จากบทความข้อแนะนำวิธีสำรองข้อมูลเพื่อป้องกันมัลแวร์เรียกค่าไถ่หรือข้อมูลสูญหาย https://www.thaicert.or.th/papers/general/2017/pa2017ge002.html

- หากมีการแชร์ข้อมูลร่วมกันผ่านระบบเครือข่าย ให้ตรวจสอบสิทธิในการเข้าถึงข้อมูลแต่ละส่วน และกำหนดสิทธิ์ให้ผู้ใช้มีสิทธิ์อ่านหรือแก้ไขเฉพาะไฟล์ที่มีความจำเป็นต้องใช้สิทธิเหล่านั้น

- หากพบเหตุต้องสงสัยหรือต้องการคำแนะนำเพิ่มเติมในกรณีนี้ สามารประสานกับไทยเซิร์ตได้ทางอีเมล report@thaicert.or.th หรือโทรศัพท์ 0-2123-1212

ขอขอบคุณรูปและข้อมูลจาก ThaiCERT : https://www.thaicert.or.th/alerts/user/2017/al2017us002.html